Cisco hackeada

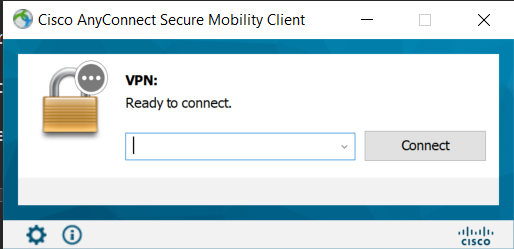

A Cisco, principal fabricante de equipamentos de rede, confirmou na quarta-feira que foi vítima de um ataque cibernético em 24 de maio de 2022, depois que os invasores conseguiram a conta pessoal do Google de um funcionário que continha senhas sincronizadas de seu navegador da web. "O acesso inicial à VPN da Cisco foi alcançado por meio do comprometimento bem-sucedido da conta pessoal do Google de um funcionário da Cisco", disse Cisco Talos em um artigo detalhado. "O usuário habilitou a sincronização de senhas via Google Chrome e armazenou suas credenciais da Cisco em seu navegador, permitindo que essas informações fossem sincronizadas com sua conta do Google".

A divulgação ocorre quando atores cibercriminosos associados à gangue de ransomware Yanluowang publicaram uma lista de arquivos da violação em seu site de vazamento de dados em 10 de agosto. As informações exfiltradas, de acordo com Talos, incluíam o conteúdo de uma pasta de armazenamento em nuvem Box que estava associada à conta do funcionário comprometido e acredita-se que não tenha incluído nenhum dado valioso. Além do roubo de credenciais, havia também um elemento adicional de phishing em que o adversário recorreu a métodos como vishing (também conhecido como phishing de voz) e fadiga de autenticação multifator (MFA) para enganar a vítima e fornecer acesso ao cliente VPN.

Fadiga de MFA ou bombardeio imediato é o nome dado a uma técnica usada por agentes de ameaças para inundar o aplicativo de autenticação de um usuário com notificações push na esperança de que elas cedam e, portanto, permitam que um invasor obtenha acesso não autorizado a uma conta.

"O invasor finalmente conseguiu obter uma aceitação de push MFA, concedendo-lhes acesso à VPN no contexto do usuário alvo", observou Talos. Ao estabelecer uma base inicial no ambiente, o invasor passou a registrar uma série de novos dispositivos para MFA e escalou para privilégios administrativos, dando a eles amplas permissões para fazer login em vários sistemas – uma ação que também chamou a atenção das equipes de segurança da Cisco.

O agente de ameaças, que atribuiu a um agente de acesso inicial (IAB) com vínculos com a gangue de crimes cibernéticos UNC2447, o grupo de agentes de ameaças LAPSUS$ e os operadores de ransomware Yanluowang, também tomou medidas para adicionar suas próprias contas de backdoor e mecanismos de persistência. UNC2447, um ator russo-nexo "agressivo" com motivação financeira, foi descoberto em abril de 2021 explorando uma falha de dia zero no SonicWall VPN para eliminar o ransomware FIVEHANDS. Yanluowang, em homenagem a uma divindade chinesa, é uma variante de ransomware usada contra corporações nos EUA, Brasil e Turquia desde agosto de 2021. No início de abril, uma falha em seu algoritmo de criptografia permitiu que a Kaspersky quebrasse o malware e oferecesse uma desencriptador para ajudar as vítimas. Além disso, o ator teria implantado uma variedade de ferramentas, incluindo utilitários de acesso remoto como LogMeIn e TeamViewer, ferramentas de segurança ofensivas como Cobalt Strike, PowerSploit, Mimikatz e Impacket destinadas a aumentar seu nível de acesso aos sistemas dentro da rede.

“Depois de estabelecer o acesso à VPN, o invasor começou a usar a conta de usuário comprometida para fazer logon em um grande número de sistemas antes de começar a se aprofundar no ambiente”, explicou. "Eles se mudaram para o ambiente Citrix, comprometendo uma série de servidores Citrix e, eventualmente, obtiveram acesso privilegiado aos controladores de domínio."

Os agentes de ameaças também foram observados posteriormente movendo arquivos entre sistemas dentro do ambiente usando o Remote Desktop Protocol (RDP) e o Citrix, modificando as configurações de firewall baseadas em host, sem mencionar a preparação do conjunto de ferramentas em locais de diretório sob o perfil de usuário público em hosts comprometidos. Dito isto, nenhum ransomware foi implantado. "Embora não tenhamos observado a implantação de ransomware neste ataque, os TTPs usados foram consistentes com a 'atividade pré-ransomware', atividade comumente observada levando à implantação de ransomware em ambientes de vítimas", disse a empresa.

A Cisco observou ainda que os invasores, após serem expulsos, tentaram estabelecer comunicações por e-mail com os executivos da empresa pelo menos três vezes, instando-os a pagar e que "ninguém saberá sobre o incidente e o vazamento de informações". O e-mail também incluiu uma captura de tela da listagem do diretório da pasta Box exfiltrada. Além de iniciar uma redefinição de senha em toda a empresa, a empresa com sede em San Jose enfatizou que o incidente não teve impacto em suas operações comerciais ou resultou em acesso não autorizado a dados confidenciais de clientes, informações de funcionários e propriedade intelectual, acrescentando que "tentativas bloqueadas com sucesso". para acessar sua rede desde então.

Eles usaram ferramentas de enumeração depois de obter acesso administrativo ao domínio, como:

-

- ntdsutil

-

- adfind

-

- secretsdump

Um objetivo principal desses criminosos é coletar informações adicionais de computadores comprometidos e instalar backdoors e cargas úteis neles.

Recomendações

Como parte do processo de remediação, a Cisco reforçou todas as medidas de segurança em seu ambiente de segurança de TI, pois isso reduzirá o impacto do incidente. No entanto, não houve observação ou implantação de ransomware. O incidente foi descoberto pela Cisco e as tentativas foram bloqueadas com sucesso desde que a descoberta ocorreu. Aqui abaixo mencionamos todas as medidas de segurança recomendadas pela Cisco: -

- Certifique-se de habilitar o MFA.

- Os colaboradores devem ser informados sobre quem devem contactar em caso de incidente desta natureza.

- Aplique controles mais rígidos sobre o status do dispositivo para garantir uma verificação forte do dispositivo.

- Dispositivos não gerenciados ou desconhecidos devem ser restritos ou bloqueados para registro e acesso.

- Imponha um conjunto básico de controles de segurança habilitando a verificação de postura antes de habilitar conexões VPN de endpoints remotos.

- Outro importante controle de segurança é a segmentação da rede.

- A coleta de logs deve ser centralizada.

- Manter uma estratégia de backup offline e testar os backups periodicamente é importante.

- É recomendável realizar uma revisão da execução das linhas de comando nos terminais.

Fonte: The Hacker News